ARP协议的分析与解决方案。

如果你的网络出现了全网突然掉线,或者部分机器不规则掉线,或者一台机器掉线,正常情况下几种掉线都会自动恢复。那我热烈祝贺你,你获奖了。奖品是ARP欺骗。不要高兴也不要激动,因为这个奖很大,很多朋友都深感兴趣。ARP是怎么回事,就说到这里吧。

*对于一个朋友‘一个没有悲伤的女孩’,我特意加了另外一段话,‘不要掉线,一切看起来都是正常的ARP’。

*这几天看到很多朋友提出一些网络解决方案,问能不能彻底解决ARP问题。也有朋友求助。

不一一说了,一起抓吧。(计划在最后)

ARP欺骗原理:

同一网络中的所有机器通过MAC地址进行通信。方法是,当一台PC与另一台设备通信时,PC会先寻找对方的IP地址。

然后通过ARP表调出对应的MAC地址(ARP表中有IP和IP对应的MAC地址)。通过MAC地址相互通信。也就是说,在内网中,设备寻找并相互通信的地址是MAC地址,而不是IP地址。

但是ARP模式的设计并没有考虑太多的安全问题。ARP存在很多隐患,ARP欺骗就是其中之一。

网络中的任何机器都可以轻松发送ARP广播来宣布自己的IP和MAC。接收到的机器将在其自己的ARP表中创建一个ARP条目来记录其IP和MAC地址。

如果这个广播是错误的,其他机器会接受它。比如:192。168。1。机器的MAC是00:00:00:11:11:11,他在内网广播他的IP地址是192。168。1。254(实际上是路由器的IP),

MAC地址是00:00:00:11:11:11(自己真正的MAC)。所以大家都会给192。168。1。254并发送到00:00:00:11:11:11。那是192。168。1。11.

用这种方法,作弊者只需要做一个软件,在内网上想骗谁就骗谁。而且网上到处都是软件,他们可以随便用。多随意啊!

基于原理,ARP在技术上分为对PC的欺骗和对路由的欺骗。下面的ARP解决方案详细阐述了它们的区别。

ARP欺骗的原因:

网游兴起后,网络黑客、木马也跟着疯狂起来。ARP欺骗是盗取号码的好方法。骗子利用自己在网吧上网,先在内网找到网关的MAC地址,然后自己发ARP欺骗,告诉内网所有机器自己就是网关。比如:192。

168。1。55 MAC00-14-6c-18-58-5a机是作弊者的黑客机。首先,他会找到内网的网关(内网的网关是192。168。1。1 MAC是XX。XX.XX.XX.XX.XX)。

然后他会发一个ARP广播,说他的IP地址是192。168。1。MAC地址是00-14-6c-18-58-5a。这样内网所有接收到他发来的信息的机器都会误认为是内网的网关。

所有的网络信息都会通过他的MAC地址发送到这台机器上。因为找不到真正的网关,这些被骗的机器无法上网。所有发送的信息都会被这个黑客机器接收到,他可以通过分析接收到的信息在里面找到有用的信息。

尤其是关于账号的部分,从而获取正在玩游戏的玩家的账号,发生盗号事件。

ARP的发现:

然后我们网吧就断线了。是ARP吗?如何判断。好的,这是方法,但是请等到你满意为止。

ARP的通病就是掉线。在掉话的基础上,可以通过以下方式识别:1。一般情况下,无需处理,1分钟内即可恢复正常上网。因为ARP欺骗是因为时间限制,过了时间限制就会自动恢复正常。

而且现在大部分路由器都会在短时间内广播自己正确的ARP,让受骗的机器恢复正常。但如果出现了攻击性的ARP欺骗(其实是短时间内大量的欺骗ARP,一秒钟有几十万个),

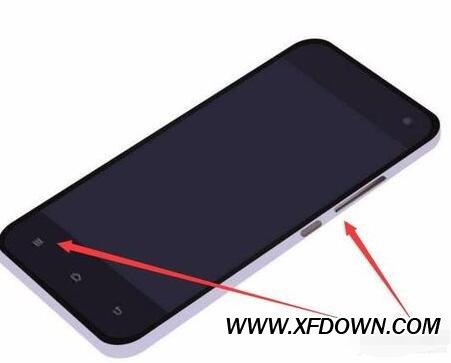

他通过大量ARP欺骗不断阻止内网机器上网,即使路由器不断广播正确的数据包,也会被大量错误信息淹没。2。打开被骗机器的DOS界面,输入ARP -A命令,可以看到相关的ARP表。

是否发生ARP欺骗可以通过网关的MAC地址来判断,但是由于时间限制,这项工作必须在机器恢复正常之前完成。如果有作弊问题,ARP表中就会出现错误的网关MAC地址,并且白纸黑字的和真正的网关MAC区分开。

ARP解决方案:

现在看到ARP解决方案感觉有点低效不稳定。我比较了解新乡路由,以他为例。

1.路由ARP广播。

2.覆盖ARP广播。

3.强烈推荐的方法。静态绑定。

ARP解决最有效的方法,就是从根本杜绝他的欺骗途径。

欺骗是通过ARP的动态实时的规则欺骗内网机器,所以我们把ARP全部设置为静态可以根本解决对内网PC的欺骗。

例如:“ARP -S 192.168.1.1 00-13-32-33-12-11 ”.把批处理文件放到启动里面,这样每次开机都会执行这个文件,即使出现ARP欺骗,由于我们设置的是静态方式,PC也不会去理会欺骗的ARP.

如果设置成功会在PC上面通过执行arp -a 可以看到相关的提示:

Internet Address Physical Address Type(注意这里)

192.168.1.1 00-0f-7a-05-0d-a4 static(静态)

一般不绑定,在动态的情况下:

Internet Address Physical Address Type

192.168.1.1 00-0f-7a-05-0d-a4 dynamic(动态)

ARP对路由的欺骗.

做了静态绑定之后,为什么还会掉线呢?还是ARP吗?不幸的是,还是ARP( ARP对路由欺骗).

因为有种情况下的问题,没有得到解决.大家设想一下,现在的处理方法如果碰到欺骗者不是冒充网关,而是冒充内网的PC会如何呢?答案是掉线,冒充谁,谁掉线.因为路由器收到欺骗ARP后找不到你了,转发给你的信息全部给了欺骗者的机器啦. 我们在PC上面可以绑定网关.难道在路由上面也绑定PC吗? 答案是否定的,难道我内网每台PC的MAC地址都在路由里面绑定,累死了,而且几百个MAC地址看着就眼晕,而且如果有任何改动都需要调整路由器,几百条记录也太累了吧.针对这个问题对多台设备进行了测试,包括3个版本的软路由,欣X,侠X,艾X等等的产品(大家也想测试的话,给当地的厂家代理商说你要试用,简单啊).最终结果不尽人意,软路由3种里面只有1种有可以解决的方法,而且是每台绑定方法.3款硬路由有1款是可以完全防范,2款需要绑定(提醒大家,2款产品都有绑定数量的限制,超过数量无法解决,采购时注意询问).对于1款可以防范的产品做了一些研究但是没有结果,再次打通了欣X的工程师电话,请教处理方法.工程师给出了答案,欣X路由是采用的WINDRIVER的VxWORKSII的操作系统.在效率与安全性要比免费LINUX系统的强很多,这套2代的系统本身就可以维护一个数据库,不从硬件的数据库提取数据,数据表内容都是在PC上网时收集的,对于ARP欺骗根本就不予理睬,针对ARP对路由的欺骗在基础上面就已经给屏蔽了.而且内网可以随意的改动与调整.打住.有点象厂家稿子啦.

ARP的问题这里基本都提到了,如果还有想法请大家提出来.我们一起讨论.

后面在补充一种ARP欺骗的问题,他就是对交换机,很多带管理的交换机他们都有一张ARP表格需要维护,而且通过这张表来提高数据的交换效率.如果出现ARP欺骗,交换机就无法给目标IP发送数据啦,所以需要在交换机里面做静态ARP绑定.

为什么会有不掉线,一切看似正常的ARP

大家是否出现过网吧丢游戏号,丢QQ号,丢钱包的问题呢?

特别是大面积的丢失帐号,很大部分就是ARP造成的.原理是:欺骗者,先骗了PC后骗了路由器.

这种情况下,PC把信息发给欺骗者,然后欺骗者把信息再转发给路由器.当欺骗者收